Getty-afbeeldingen

De Amerikaanse Cybersecurity and Infrastructure Security Agency heeft een kritieke kwetsbaarheid in het Linux-besturingssysteem toegevoegd aan de lijst met kwetsbaarheden waarvan bekend is dat ze actief worden uitgebuit.

De kwetsbaarheid, bijgehouden als CVE-2024-1086 en met een ernstgraad van 7,8 op 10, stelt mensen die al voet aan de grond hebben gekregen binnen het getroffen systeem in staat hun systeemrechten te escaleren. Het is het resultaat van een use-after-use-fout, een klasse van kwetsbaarheden die optreden in programma's die zijn geschreven in C en C++ wanneer een proces toegang blijft krijgen tot een geheugenlocatie nadat deze is vrijgegeven of de toewijzing ervan is opgeheven. Post-free kwetsbaarheden kunnen leiden tot code-injectie op afstand of escalatie van bevoegdheden.

De kwetsbaarheid, die de Linux-kernelversies 5.14 tot en met 6.6 treft, ligt in NF_tables, een kernelcomponent die… Netfilterwat op zijn beurt een verscheidenheid aan netwerkbewerkingen mogelijk maakt, waaronder pakketfiltering en netwerkadressering [and port] Vertaling (n[P]T), het loggen van pakketten, het wachten op pakketten in de gebruikersruimte en andere bewerkingen voor het wijzigen van pakketten. Het werd in januari gepatcht, maar zoals het CISA-rapport opmerkt, hebben sommige productiesystemen het nog niet geïnstalleerd. Op het moment dat dit Ars-bericht werd gepubliceerd, waren er geen details bekend over de actieve exploitatie.

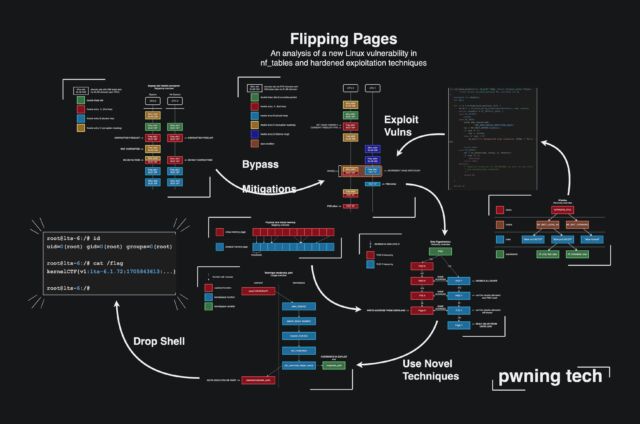

A Diep schrijven Uit het beveiligingslek blijkt dat deze kwetsbaarheden “een extreem robuuste, duplicatievrije primitief bieden bij toegang tot de juiste codepaden.” Gratis dubbel Kwetsbaarheden zijn een subklasse van use-after-fouten die optreden wanneer de functie free() meerdere keren wordt aangeroepen om geheugen vrij te maken voor dezelfde locatie. Het artikel vermeldt meerdere manieren om het beveiligingslek te misbruiken, evenals de code om dit te doen.

De dubbele vrije fout is het resultaat van het niet bereiken van invoeropschoning in netfiltervoorzieningen wanneer nf_tables en niet-bevoorrechte gebruikersnaamruimten zijn ingeschakeld. Enkele van de meest effectieve exploitatietechnieken maken het mogelijk dat willekeurige code in de kernel wordt uitgevoerd en kunnen worden ontworpen om de globale rootshell in gevaar te brengen.

De auteur heeft de volgende afbeelding verstrekt die een conceptuele illustratie biedt:

pwning-technologie

CISA heeft federale agentschappen onder haar gezag tot 20 juni de tijd gegeven om de patch uit te geven. Het agentschap dringt er bij alle organisaties die de update nog niet hebben geïmplementeerd op aan om dit zo snel mogelijk te doen.

“Proud coffee guru. Web pioneer. Internet expert. Social media specialist.”