Getty-afbeeldingen

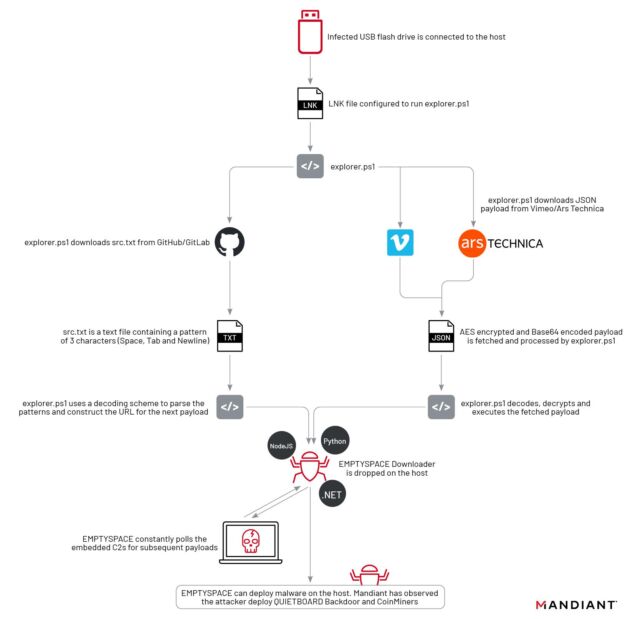

Ars Technica werd onlangs gebruikt om malware in de tweede fase aan te bieden in een campagne die een nooit eerder geziene aanvalsketen gebruikte om op slimme wijze zijn sporen uit te wissen, meldden onderzoekers van beveiligingsbedrijf Mandiant dinsdag.

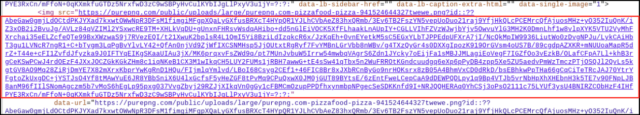

Een onschadelijke afbeelding van een pizza werd geüpload naar een website van een derde partij en vervolgens gekoppeld aan een URL die op de Over-pagina van een geregistreerde Ars-gebruiker werd geplakt. Er zat een reeks tekens verborgen in deze URL die er willekeurig uitzagen, maar in werkelijkheid een payload waren. De campagne was ook gericht op de videodeelsite Vimeo, waar een goedaardige video werd geüpload en een kwaadaardige string was opgenomen in de videobeschrijving. De keten is gemaakt met behulp van een technologie die bekend staat als Regel 64 Encryptie. Base 64 converteert tekst naar een afdrukbaar ASCII-tekenreeksformaat om binaire gegevens weer te geven. Apparaten die al waren geïnfecteerd met de eerste fase malware die in de campagne werd gebruikt, herstelden deze strings automatisch en installeerden de tweede fase.

Meestal niet gezien

“Dit is een andere en innovatieve manier waarop we misbruik zien dat moeilijk te detecteren kan zijn”, zei Yash Gupta, een onderzoeker bij Mandiant, in een interview. “Dit is iets in malware dat we normaal gesproken niet zien. Het is erg interessant voor ons en iets dat we wilden vermelden.”

De foto die op Ars werd geplaatst, verscheen op het profiel van een gebruiker die op 23 november een account had aangemaakt. Een vertegenwoordiger van Ars zei dat de foto, waarop een pizza te zien was en met het onderschrift 'I love pizza', op 16 december door Ars-medewerkers werd verwijderd nadat ze per e-mail waren geïnformeerd door een onbekende partij. Het Ars-profiel gebruikte een ingesloten URL die naar de foto verwees, die automatisch werd ingevuld op de Over-pagina. De kwaadaardige Base 64-codering verscheen onmiddellijk na het legitieme deel van de URL. De tekenreeks heeft geen fouten gegenereerd en heeft ook niet voorkomen dat de pagina werd geladen.

Mandiaanse onderzoekers Hij zei Er waren geen gevolgen voor mensen die de afbeelding mogelijk hadden gezien, aangezien deze werd weergegeven op de Ars-pagina of op de website waarop deze werd gehost. Het is ook niet duidelijk dat Ars-gebruikers de Over-pagina hebben bezocht.

Apparaten die in de eerste fase zijn geïnfecteerd, hebben automatisch toegang gekregen tot de kwaadaardige reeks aan het einde van de URL. Van daaruit ontwikkelden ze een tweede fase.

Video op Vimeo werkt op dezelfde manier, behalve dat de serie is opgenomen in de videobeschrijving.

De vertegenwoordigers van Ars hadden verder niets toe te voegen. Vimeo-vertegenwoordigers reageerden niet onmiddellijk op een e-mail.

De campagne was afkomstig van een bedreigingsacteur die door Mandiant werd gevolgd als UNC4990, die minstens sinds 2020 actief is en de kenmerken vertoont dat hij gemotiveerd is door financieel gewin. De groep heeft al een aparte nieuwe technologie gebruikt om onder de radar te vliegen. Deze techniek werd in de tweede fase gepopulariseerd door gebruik te maken van een tekstbestand waarvan browsers en reguliere teksteditors aantoonden dat het leeg was.

Door hetzelfde bestand te openen in een hex-editor – een hulpmiddel voor het forensisch analyseren en onderzoeken van binaire bestanden – bleek dat een reeks tabbladen, spaties en nieuwe regels was gerangschikt op de manier waarop uitvoerbare code was gecodeerd. Net als de technologie waarbij Ars en Vimeo betrokken zijn, is het gebruik van een dergelijk bestand iets dat Mandiant-onderzoekers nog nooit eerder hebben gezien. Voorheen gebruikte UNC4990 Github en Gitlab.

De eerste fase van de malware werd overgedragen via geïnfecteerde USB-drives. De schijven installeerden een payload die Mandiant Explorerps1 noemde. Geïnfecteerde apparaten hebben automatisch toegang tot het kwaadaardige tekstbestand, de URL die op Ars is gepost of de video die op Vimeo is geplaatst. De 64 basistekenreeksen in de afbeeldings-URL of videobeschrijving zorgden er op hun beurt voor dat de malware verbinding maakte met een site die de tweede fase host. De tweede fase van de malware, bijgehouden als Emptyspace, ondervraagt voortdurend een commando- en controleserver die, wanneer daarom wordt gevraagd, de derde fase zal downloaden en uitvoeren.

Mandiant

Mandiant heeft slechts in één geval de installatie van deze derde trap waargenomen. Deze malware fungeert als een achterdeur die onderzoekers volgen, genaamd Quietboard. De achterdeur bleef in dit geval de cryptocurrency-mijnwerker installeren.

Iedereen die zich zorgen maakt dat ze mogelijk zijn geïnfecteerd met de malware die door Mandiant wordt gedekt, kan het gedeelte Compromise Indicators van het bericht van dinsdag raadplegen.

“Proud coffee guru. Web pioneer. Internet expert. Social media specialist.”