Getty Images

Miljoenen WordPress-sites hebben de afgelopen dag een gedwongen update ontvangen om een kritieke kwetsbaarheid in een plug-in genaamd UpdraftPlus te verhelpen.

De verplichte patch kwam op verzoek van UpdraftPlus-ontwikkelaars vanwege de ernst van de kwetsbaarheid, waardoor niet-vertrouwde abonnees, klanten en anderen de database van de site konden downloaden zolang ze een account op de gecompromitteerde site hebben. Databases bevatten vaak gevoelige informatie over klanten of sitebeveiligingsinstellingen, waardoor miljoenen sites kwetsbaar zijn voor ernstige datalekken die wachtwoorden, gebruikersnamen, IP-adressen en meer lekken.

Slechte resultaten, gemakkelijk te misbruiken

UpdraftPlus vereenvoudigt het proces van het maken van back-ups en het herstellen van websitedatabases en is de meest gebruikte online planner-plug-in voor het inhoudsbeheersysteem van WordPress. Het vereenvoudigt gegevensback-up naar Dropbox, Google Drive, Amazon S3 en andere cloudservices. De ontwikkelaars zeggen ook dat het gebruikers in staat stelt regelmatig back-ups te plannen en sneller is en minder serverbronnen gebruikt dan concurrerende WordPress-plug-ins.

“Deze bug is heel gemakkelijk te misbruiken, met enkele zeer slechte resultaten als hij wordt misbruikt”, zegt Mark Monpass, de beveiligingsonderzoeker die de kwetsbaarheid ontdekte en de ontwikkelaars van plug-ins informeerde. “Hierdoor konden gebruikers met lage privileges siteback-ups downloaden, waaronder onbewerkte databaseback-ups. Low-privileged accounts kunnen veel dingen betekenen. Vaste abonnees, klanten (bijvoorbeeld op e-commercesites), enz.”

Monpass, onderzoeker bij Website Security Company Jetpack-scan, zei dat hij de kwetsbaarheid ontdekte tijdens een beveiligingsaudit van de plug-in en dinsdag details aan UpdraftPlus-ontwikkelaars verstrekte. Een dag later publiceerden de ontwikkelaars een fix en stemden ermee in om deze te dwingen te installeren op WordPress-sites waarop de plug-in was geïnstalleerd.

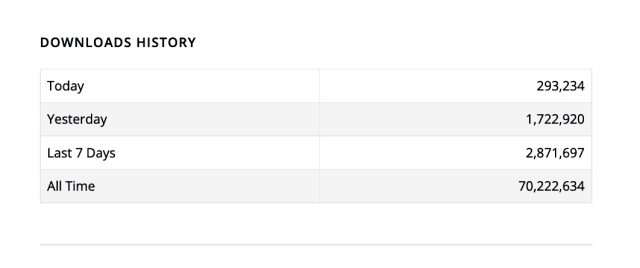

Statistieken geleverd door WordPress.org Displays 1,7 miljoen sites ontvingen de update op donderdag, en meer dan 287.000 anderen hadden het geïnstalleerd vanaf het moment dat het gedrukt werd. WordPress zegt dat de plug-in meer dan 3 miljoen gebruikers heeft.

Bij het onthullen van de kwetsbaarheid op donderdag, UpdraftPlus schreef:

Door deze fout kan elke gebruiker die is ingelogd op een WordPress-installatie met een actieve UpdraftPlus het recht uitoefenen om een bestaande back-up te downloaden, een voorrecht dat alleen moet worden beperkt tot beheerders. Dit was mogelijk vanwege het verlies van machtigingen om code te controleren met betrekking tot het controleren van de huidige back-upstatus. Hierdoor kon een interne identificatiecode worden verkregen die anders onbekend was, die vervolgens kon worden gebruikt om een validatie van downloadtoestemming door te geven.

Dit betekent dat als je WordPress-site niet-vertrouwde gebruikers toestaat om in te loggen op WordPress, en als je een bestaande back-up hebt, je waarschijnlijk kwetsbaar bent voor een technisch onderlegde gebruiker die uitzoekt hoe hij je huidige back-up kan downloaden. Getroffen sites lopen het risico van gegevensverlies/gegevensdiefstal door een aanvaller die toegang heeft tot een kopie van uw siteback-up, als uw site iets bevat dat niet openbaar is. Ik zeg ’technisch vaardig’ omdat er op dat moment geen algemeen bewijs is gegeven hoe je voordeel kunt halen uit deze exploit. Op dit moment vertrouwt u op een hacker die wijzigingen aanbrengt in de nieuwste versie van UpdraftPlus om dit probleem op te lossen. U moet echter zeker niet op deze tijdrovende kwestie vertrouwen maar onmiddellijk updaten. Als u de enige gebruiker op uw WordPress-site bent, of als al uw gebruikers vertrouwd zijn, loopt u geen risico, maar we raden u toch aan om in ieder geval te updaten.

“Proud coffee guru. Web pioneer. Internet expert. Social media specialist.”